Для борьбы с торрент-трафиком южнокорейский интернет-провайдер применил смелую стратегию: заражение 600 000 собственных клиентов вредоносным ПО.

Мы, конечно, не чужды макиавеллиевских махинаций телекоммуникационных компаний в США, где благодаря восстановлению сетевого нейтралитета мы только недавно смогли избежать кошмарного сценария, когда провайдеры получают законное право дросселировать трафик своих конкурентов. Поэтому тем более впечатляет, когда компании в других странах мира опережают наши постоянные достижения в области корпоративного мошенничества - такие компании, как KT, южнокорейский интернет-провайдер, недавно обвиненный в заражении вредоносным ПО 600 000 собственных клиентов.

Согласно сообщению корейского новостного агентства JTBC, пользователи популярных в Южной Корее торрент-сервисов "webhard" - платформ для хранения и передачи файлов - в 2020 году начали сообщать, что у них наблюдаются медленные передачи, повреждение файлов и сбои в работе компьютеров. Когда один из провайдеров webhard заметил, что все пользователи, испытывающие проблемы, являются клиентами KT, компания сообщила об этом корейским правоохранительным органам.

Провайдеры ведут войну с торрент-трафиком уже много лет. В США, до тех нескольких лет, когда FCC решила попробовать обойтись без сетевого нейтралитета (не очень удачно), Comcast в 2008 году заработала себе прекращение и отказ в обслуживании после дросселирования BitTorrent-передач. Юридическая защита и развитие сетей привели к тому, что в последние годы эти усилия несколько ослабли, поэтому еще более дико, что корейская полиция обнаружила доказательства того, что KT распространяла вредоносное ПО среди своих собственных клиентов в качестве наказания за использование P2P-сервисов.

В последующем репортаже JTBC описывается, как после обыска в штаб-квартире KT выяснилось, что провайдер сформировал команду для разработки и распространения вредоносного ПО, которое якобы "прослушивало" данные, передаваемые между абонентами KT, обращающимися к веб-сервисам, и препятствовало их передаче. Хотя без английских репортажей с JTBC трудно определить подтвержденную конкретику, похоже, что KT объясняет деятельность своей группы по разработке вредоносного ПО тем, что она пыталась контролировать то, что считала "вредоносными сервисами", и что в ней участвовало всего несколько человек, так что кого можно винить?

Согласно полицейскому расследованию, деятельность группы по разработке вредоносного ПО якобы следовала внутренним обсуждениям KT о минимизации текущих сетевых расходов и включала десятки устройств, что ставит под вопрос, насколько изолированной была эта операция внутри компании. Я не эксперт, но если бы это был я, я бы, может быть, попробовал вместо этого запрет на использование IP-адресов?

Самые большие игровые новости, обзоры и предложения по продаже оборудования

Сообщите мне новости и предложения от других брендов Future Получайте от нас сообщения от имени наших надежных партнеров или спонсоров Отправляя свои данные, вы соглашаетесь с Правилами и условиями и Политикой конфиденциальности и достигли возраста 16 лет.

Последние новости

10.04.2025 :

Создатель игры Balatro, LocalThunk, хочет добиться того, чтобы Blue Prince была отмечена на The Game Awards: 'Geoff my man I better see Blue Prince as a GOTY nominee'

10.04.2025 :

Создатель игры Balatro, LocalThunk, хочет добиться того, чтобы Blue Prince была отмечена на The Game Awards: 'Geoff my man I better see Blue Prince as a GOTY nominee'

10.04.2025 :

Нет никакого иска против Списка I: В то время как негативные отзывы в Steam накапливаются, издатель симулятора наркоторговца обращается с публичной мольбой о мире

10.04.2025 :

Нет никакого иска против Списка I: В то время как негативные отзывы в Steam накапливаются, издатель симулятора наркоторговца обращается с публичной мольбой о мире

09.04.2025 :

Как хардкорная игра на выживание превратилась в градостроительный конструктор с открытым миром, где вы играете за пилота корги-мехов

09.04.2025 :

Как хардкорная игра на выживание превратилась в градостроительный конструктор с открытым миром, где вы играете за пилота корги-мехов

09.04.2025 :

Я никогда не интересовался, что такое Clair Obscur: Expedition 33, а за названием скрывается какая-то безумная ролевая история.

09.04.2025 :

Я никогда не интересовался, что такое Clair Obscur: Expedition 33, а за названием скрывается какая-то безумная ролевая история.

08.04.2025 :

Великолепная градостроительная игра Against the Storm пополнит свой состав DLC летучими мышами, которые "гордятся тем, что выносят то, что ломает других, и не выносят, когда им оказывают предпочтение".

08.04.2025 :

Великолепная градостроительная игра Against the Storm пополнит свой состав DLC летучими мышами, которые "гордятся тем, что выносят то, что ломает других, и не выносят, когда им оказывают предпочтение".

08.04.2025 :

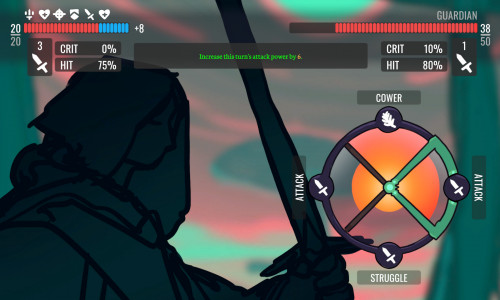

Игровой джем, основанный на ужасном колесе убеждения Oblivion, на самом деле породил несколько хороших и странных идей.

08.04.2025 :

Игровой джем, основанный на ужасном колесе убеждения Oblivion, на самом деле породил несколько хороших и странных идей.

07.04.2025 :

Ремастер классической игры D&D Neverwinter Nights 2 еще не анонсирован, но уже прошел проверку в Steam Deck.

07.04.2025 :

Ремастер классической игры D&D Neverwinter Nights 2 еще не анонсирован, но уже прошел проверку в Steam Deck.

07.04.2025 :

YouTube начал ограничивать видео Balatro по возрасту за якобы связанное с азартными играми содержание, и создателю LocalThunk явно надоели подобные вещи.

07.04.2025 :

YouTube начал ограничивать видео Balatro по возрасту за якобы связанное с азартными играми содержание, и создателю LocalThunk явно надоели подобные вещи.

06.04.2025 :

Основатель Arkane Рафаэль Колантонио отказался от ремейка System Shock, потому что киберпространственные сцены были "слишком сложными", и я не могу передать словами, насколько я сейчас разочарован.

06.04.2025 :

Основатель Arkane Рафаэль Колантонио отказался от ремейка System Shock, потому что киберпространственные сцены были "слишком сложными", и я не могу передать словами, насколько я сейчас разочарован.